docker容器与外网互访流程 |

| 发表者:admin分类:云计算容器2021-12-20 23:17:37 阅读[1278] |

docker容器与外网互访流程

讨论容器如何与外部世界通信。这里涉及两个方向:

-

容器访问外部世界

-

外部世界访问容器

容器访问外部世界

在我们当前的实验环境下,docker host 是可以访问外网的。

[root@localhost ~]# ping -c 2 www.baidu.com

PING www.a.shifen.com (180.101.49.12) 56(84) bytes of data.

64 bytes from 180.101.49.12 (180.101.49.12): icmp_seq=1 ttl=128 time=12.2 ms

64 bytes from 180.101.49.12 (180.101.49.12): icmp_seq=2 ttl=128 time=15.1 ms我们看一下容器是否也能访问外网呢?

[root@localhost ~]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

f7b1aff354b3 busybox "sh" 3 seconds ago Up 3 seconds reverent_ganguly

[root@localhost ~]# docker exec -it f7b1aff354b3 ping www.baidu.com

PING www.baidu.com (180.101.49.11): 56 data bytes

64 bytes from 180.101.49.11: seq=0 ttl=127 time=12.165 ms

64 bytes from 180.101.49.11: seq=1 ttl=127 time=16.288 ms可见,容器默认就能访问外网。

请注意:这里外网指的是容器网络以外的网络环境,并非特指 internet。现象很简单,但更重要的:我们应该理解现象下的本质。

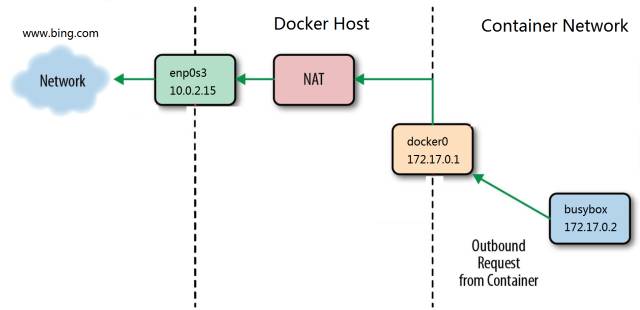

在上面的例子中,busybox 位于 docker0 这个私有 bridge 网络中(172.17.0.1/16),

当 busybox 从容器向外 ping 时,数据包是怎样到达 www.baidu.com 的呢?

这里的关键就是 NAT。我们查看一下 docker host 上的 iptables 规则:

[root@localhost ~]# iptables -t nat -S | grep 172

-A POSTROUTING -s 172.17.0.0/16 ! -o docker0 -j MASQUERADE在 NAT 表中,有这么一条规则:

-A POSTROUTING -s 172.17.0.0/16 ! -o docker0 -j MASQUERADE 其含义是:如果网桥 docker0 收到来自 172.17.0.0/16 网段的外出包,把它交给 MASQUERADE 处理。

而 MASQUERADE 的处理方式是将包的源地址替换成 host 的地址发送出去,即做了一次网络地址转换(NAT)。

下面我们通过 tcpdump 查看地址是如何转换的。先查看 docker host 的路由表:

[root@localhost ~]# docker exec -it f7b1aff354b3 ip r

default via 172.17.0.1 dev eth0

172.17.0.0/16 dev eth0 scope link src 172.17.0.2默认路由通过 enp0s3发出去,所以我们要同时监控 enp0s3 和 docker0 上的 icmp(ping)数据包。

当 busybox ping www.baidu.com 时,tcpdump 输出如下:

[root@localhost ~]# docker exec -it f7b1aff354b3 ping www.baidu.com

PING www.baidu.com (180.101.49.11): 56 data bytes

64 bytes from 180.101.49.11: seq=0 ttl=127 time=13.160 ms

64 bytes from 180.101.49.11: seq=1 ttl=127 time=17.243 ms

[root@localhost ~]# tcpdump -i docker0 -n icmp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on docker0, link-type EN10MB (Ethernet), capture size 262144 bytes

21:11:26.046752 IP 172.17.0.2 > 180.101.49.11: ICMP echo request, id 4096, seq 3, length 64

21:11:26.062092 IP 180.101.49.11 > 172.17.0.2: ICMP echo reply, id 4096, seq 3, length 64

21:11:27.047491 IP 172.17.0.2 > 180.101.49.11: ICMP echo request, id 4096, seq 4, length 64

21:11:27.059749 IP 180.101.49.11 > 172.17.0.2: ICMP echo reply, id 4096, seq 4, length 64

21:11:28.048815 IP 172.17.0.2 > 180.101.49.11: ICMP echo request, id 4096, seq 5, length 64

21:11:28.065423 IP 180.101.49.11 > 172.17.0.2: ICMP echo reply, id 4096, seq 5, length 64docker0 收到 busybox 的 ping 包,源地址为容器 IP 172.17.0.2,这没问题,交给 MASQUERADE 处理。这时,在 enp0s3 上我们看到了变化:

[root@localhost ~]# tcpdump -i enp0s3 -n icmp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on ens33, link-type EN10MB (Ethernet), capture size 262144 bytes

21:18:36.827410 IP 10.0.2.15 > 180.101.49.11: ICMP echo request, id 10496, seq 10, length 64

21:18:36.842159 IP 180.101.49.11 > 10.0.2.15: ICMP echo reply, id 10496, seq 10, length 64

21:18:37.828102 IP 10.0.2.15 > 180.101.49.11: ICMP echo request, id 10496, seq 11, length 64

21:18:37.841376 IP 180.101.49.11 > 10.0.2.15: ICMP echo reply, id 10496, seq 11, length 64

21:18:38.829574 IP 10.0.2.15 > 180.101.49.11 : ICMP echo request, id 10496, seq 12, length 64

21:18:38.845152 IP 180.101.49.11> 10.0.2.15: ICMP echo reply, id 10496, seq 12, length 64ping 包的源地址变成了 enp0s3 的 IP 10.0.2.15

这就是 iptable NAT 规则处理的结果,从而保证数据包能够到达外网。下面用一张图来说明这个过程:

-

busybox 发送 ping 包:172.17.0.2 > www.baidu.com。

-

docker0 收到包,发现是发送到外网的,交给 NAT 处理。

-

NAT 将源地址换成 enp0s3 的 IP:10.0.2.15 > www.bing.com。

-

ping 包从 enp0s3 发送出去,到达 www.bing.com。

通过 NAT,docker 实现了容器对外网的访问。

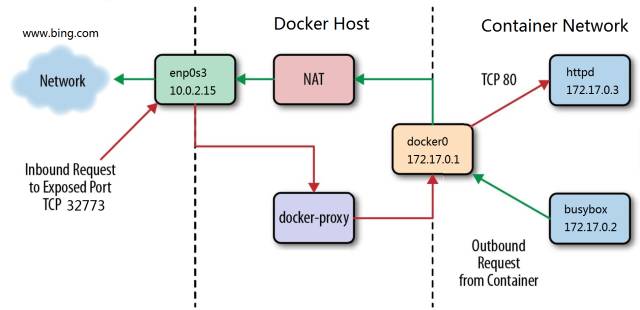

另一个方向:外部网络如何访问到容器?

答案是:端口映射。

docker 可将容器对外提供服务的端口映射到 host 的某个端口,外网通过该端口访问容器。容器启动时通过-p参数映射端口:

[root@www ~]# docker run -itd -p 80 nginx

9818886ac111489d4a4364047be2fccaedd0d94650056504c0238d84a00158c2

[root@www ~]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

9818886ac111 nginx "/docker-entrypoint.?? 9 seconds ago Up 7 seconds 0.0.0.0:32773->80/tcp sleepy_tesla

[root@www ~]# docker port 9818886ac111

80/tcp -> 0.0.0.0:32773

容器启动后,可通过 docker ps 或者 docker port 查看到 host 映射的端口。

在上面的例子中,Nginx容器的 80 端口被映射到 host 32773 上,这样就可以通过 <host ip>:<32773> 访问容器的 web 服务了。

[root@www ~]# curl 10.0.2.15:32773

<!DOCTYPE html>

<html>

<head>

<title>Welcome to nginx!</title>

<style>

body {

width: 35em; 除了映射动态端口,也可在 -p 中指定映射到 host 某个特定端口,例如可将 88 端口映射到 host 的 80 端口:

[root@www ~]# docker run -itd -p 88:80 nginx

28e0bd27020d77b439bd1ccf0ae7ee0395754939c96a263496aeec5c233eea2a

[root@www ~]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

28e0bd27020d nginx "/docker-entrypoint.?? 4 seconds ago Up 3 seconds 0.0.0.0:88->80/tcp distracted_stonebraker 每一个映射的端口,host 都会启动一个 docker-proxy 进程来处理访问容器的流量:

root 11550 10945 0 19:02 ? 00:00:00 /usr/bin/docker-proxy -proto tcp -host-ip 0.0.0.0 -host-port 88 -container-ip 10.0.2.15 -container-port 80

root 13038 10945 0 21:16 ? 00:00:00 /usr/bin/docker-proxy -proto tcp -host-ip 0.0.0.0 -host-port 32768 -container-ip 10.0.2.15 -container-port 80以 0.0.0.0:32773->80/tcp 为例分析整个过程:

-

docker-proxy 监听 host 的 32773 端口。

-

当 curl 访问 10.0.2.15:32773 时,docker-proxy转发给容器 172.17.0.2:80。

-

httpd 容器响应请求并返回结果。

转载请标明出处【docker容器与外网互访流程】。

《www.micoder.cc》

虚拟化云计算,系统运维,安全技术服务.

| Tags: | [阅读全文...] |

最新评论